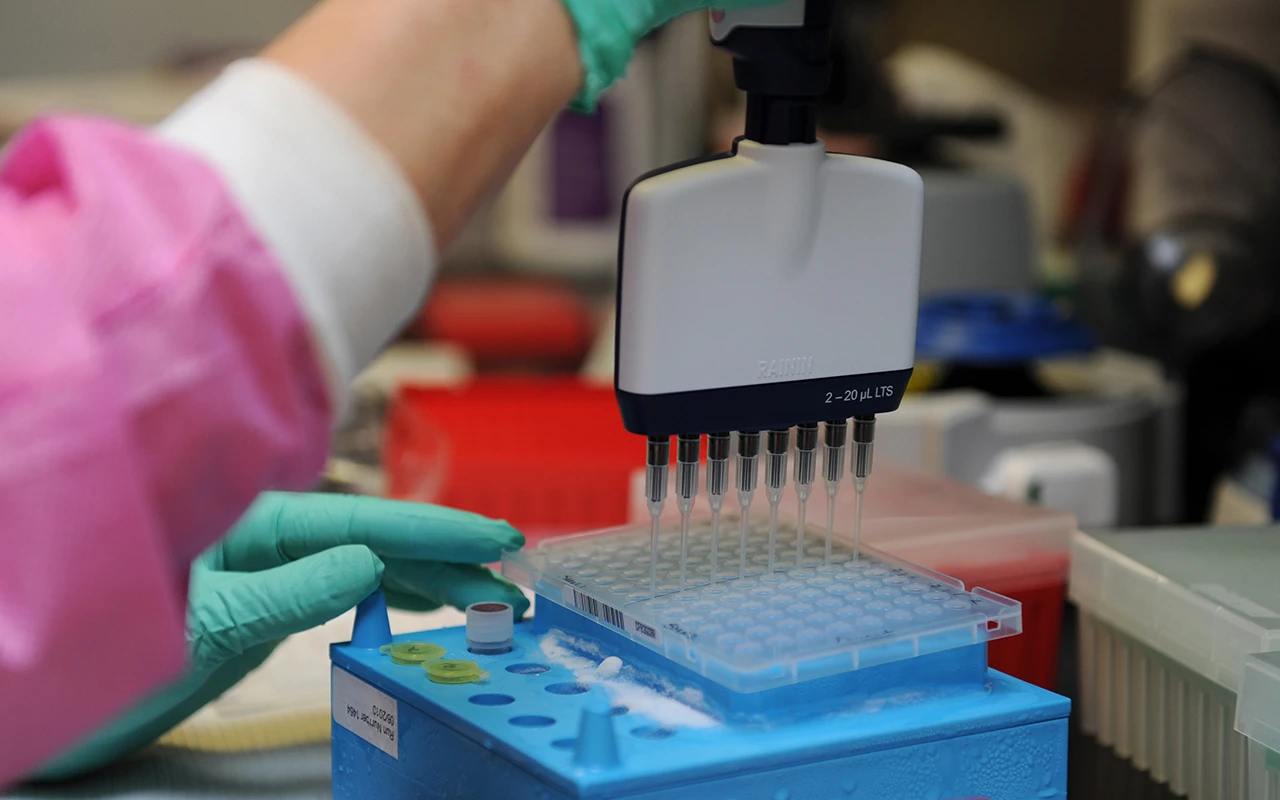

DNA 诊断中心因数据泄露支付罚款并改善安全措施

关键要点

- DNA 诊断中心(DDC)同意向宾夕法尼亚州和俄亥俄州支付 40 万美元,以解决未能合理保护患者数据的指控。

- 2021 年数据泄露影响了 210 万人,最终只有 45,000 名居民受到了影响。

- DDC 将改进其网络安全做法,并实施符合行业标准的安全程序。

DNA 诊断中心(DDC)同意向宾夕法尼亚州和俄亥俄州支付 40 万美元,并改善其安全措施,以解决其未能采取合理安全措施保护患者数据的指控。这起事件源于

2021 年的一次数据泄露事件,影响了约 210 万人,其中实际受影响的居民仅为 45,000 名。

该泄露事件于 2021 年 10 月被披露后,宾夕法尼亚州和俄亥俄州的检察长立即展开了调查,确认 DDC未能采取足够的安全措施以防止未经授权的访问,并加快数据泄露的检测。

据 SC 媒体报道,患者数据可能在未经授权的访问后被访问和/或盗取,黑客获取了包含从 2004 年到 2012年收集的信息的归档数据库。该数据库最初属于一个全国性的基因检测系统,DDC 于 2012 年收购,但从未在 DDC运营。调查报告显示,受影响的数据库“在未经过 DDC 同意的情况下被转移到 DDC”,并且该公司在泄露发生时并不知道“遗留数据库在其系统中存在”。

初步调查确认,自 2021 年 5 月 24 日至 7 月 28 日, DD 的网络在这一期间某些文件和文件夹被移除,泄露访问在 DDC被发现时得知。一个外部网络安全公司协助 DDC 找回被盗数据。受影响的患者被告知可能被盗的数据包括社交安全号码和支付信息。

DDC 数据泄露事件九年后被发现

DDC 直到 2021 年 7 月 28 日才发现这一漏洞。该泄露发生在 DDC 收购相关公司的九年之后。虽然 DDC在泄露之前对其系统进行了库存评估和渗透测试,但“存储患者数据的平文本数据库未在测试中被识别”,因为这些评估仅关注了活跃的客户数据。

调查报告还确定,从 2021 年 5 月开始, DDC 收到了“数次疑似网络活动”的通知,但公司直到 2021 年 8月才激活应急响应计划,等到其服务提供商通知 DDC 网络中有 Cobalt Strike 恶意软件的迹象时才开始行动。

为了获得访问权限,“威胁行为者在 2021 年 5 月 24 日登录了一个 VPN 使用 DDC用户账户”,然后“从一个域控制器收集了活动目录凭据,该凭据提供了网络中每个账户的密码信息”。

报告批评 DDC 的不作为,指出“DDC 已经迁移到另一种 VPN,且不应有用户使用威胁行为者用于远程访问的

VPN。”攻击者的网络持久性使他们能够在整个环境中执行 Cobalt Strike。

此外,报告发现 DNA 诊断中心并不知道被盗的数据库是其与 Orchid Cellmark 在 2012 年收购的一部分,其中包含自 2004年以来接受基因检测的宾夕法尼亚居民的社保号码。

“疏忽并不能作为消费者数据被盗的借口,”俄亥俄州检察长 Dave Yost 表示。这些失误违反了宾夕法尼亚州的不正当贸易行为和消费者保护法。

除了向每个州支付 20 万美元, DDC还被要求制定并实施符合行业标准的网络安全程序。该程序必须由“认证第三方进行评估,并且必须符合消费者销售行为法中有关消费者数据的收集、使用和保护的要求。

DDC需要指定一名员工协调和监督其安全程序,进行个人数据存储网络的年度安全风险评估,并维护更新的资产清单。该安全程序必须包括足够的措施来保护和存储患者数据,包括实施合理的访问控制。

需要注意的是,这些措施是《健康保险流通与